Questa sera il blog non secolarizzato piu’ famoso d’italia ci delizia con una ennesima manifestazione di ignoranza. In questo caso di ignoranza informatica.

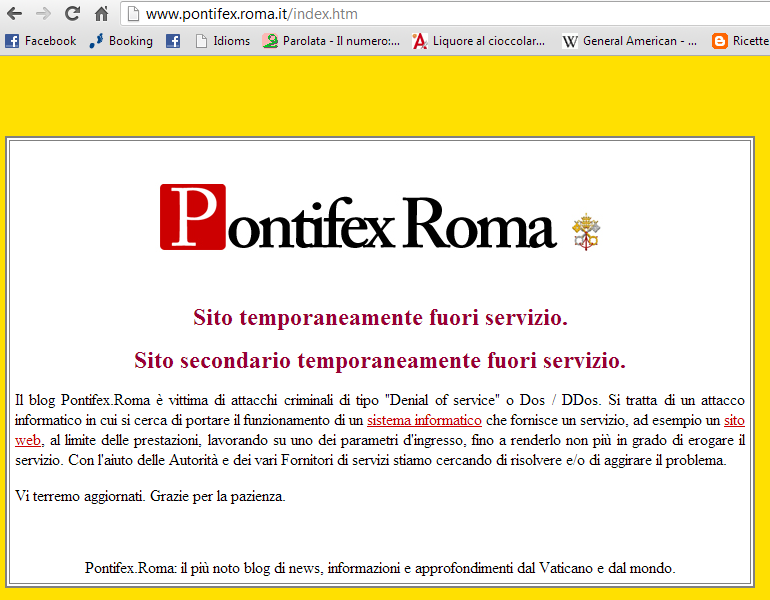

questa immagine mostra il messaggio impostato nella home page di pontifex.roma.it

Vorrei far presente al geniale webmaster Carlo di Pietro che se ci fosse in corso un attacco di tipo DoS (denial of service) neanche il suo ridicolo messaggio sarebbe mostrato. Si vedrebbe solo il sito andare in timeout. Se Carlo di Pietro prendesse uno dei testi sacri per quelli che sono i veri programmatori (io sono uno di quelli) scoprirebbe che quanto lui dichiara nel disclaimer e’ falso.

Se Di Pietro avesse ad esempio letto e studiato i testi di Stevens sulle implementazioni delle socket TCP/IP saprebbe che i listener di un servizio di rete TCP/IP hanno uno stack di ascolto piuttosto limitato (normalmente 16 slot). La tecnica di DoS consiste nel saturare lo stack del listener allo scopo da impedire ogni ulteriore connessione. Pertanto, se veramente ci fosse un attacco DoS noi vederemmo solo un bel timeout di connessione e non il miserevole piagnisteo del geniale webmaster.

C’e’ anche da dire che ieri il blog non secolarizzato presentava errori SQL piuttosto marchiani e delle grosse ingenuita’ nella gestione delle sessioni, memorizzate su un database che presentava continui timeout. Quindi, molto probabilmente, i problemi sperimentati dal nostro blog non secolarizzato piu’ famoso d’italia sono forse piu’ imputabili all’incompetenza del suo webmaster.

Personalmente penso che siamo di fronte alla solita scusa e che nei prossimi giorni vedremo pontifex.roma.it “ripulito” di parecchi articoli imbarazzanti per i loro contenuti offensivi nei confronti di parecchia gente. Ovviamente la colpa della pulizia sara’ data a degli hacker ebrei, gay e massoni.

In realtà si stanno trasferendo sui server della canonica di don Evandro.

Peccato che ciò che è successo è altro, il giorno 11 gennaio 2013, quando vi hanno disattivato il sito, mi son girati i coglioni; ho rintracciato tramite Whois.net i gestori del loro sito e li ho contattati telefonicamente per denunciarli. M’han detto che la richiesta doveva essere fatta scritta tramite e-mail all’indirizzo [email protected] e così ho fatto; se volete vi passo il testo che ho mandato loro.

Scusate se vi ho tolto il giocattolo preterito ma come disse un certo monaco:

“un po’ va bene, poi uno rompe il cazzo”.

Pardon, usai domaintools… Errata corrige. U.U

Scusa ma eSSo scrive:

“Se l’attacco è circoscritto, il problema è facilmente aggirabile mediante firewall, ma quando l’attacco diventa di tipo Distributed (D dos, la D sta per distributed) è quasi impossibile sopravvivere, a meno che non si posseggano risorse economiche ingenti e infrastrutture professionali.”

Ma io credevo che Aruba fosse una infrastruttura professionale… in grado di aiutare i suoi clienti a risolvere questo genere di problemi, o forse è un modo di CdP per dire che aruba non è professionale?

nslookup http://www.pontifex.roma.it

Server: 127.0.0.1

Address: 127.0.0.1#53

Non-authoritative answer:

Name: http://www.pontifex.roma.it

Address: 62.149.140.198

whois 62.149.140.198

% This is the RIPE Database query service.

% The objects are in RPSL format.

%

% The RIPE Database is subject to Terms and Conditions.

% See http://www.ripe.net/db/support/db-terms-conditions.pdf

% Note: this output has been filtered.

% To receive output for a database update, use the “-B” flag.

% Information related to ‘62.149.128.0 – 62.149.159.255’

inetnum: 62.149.128.0 – 62.149.159.255

netname: ARUBA-NET

descr: Aruba S.p.A. – Shared Hosting and Mail services

country: IT

admin-c: SS936-RIPE

tech-c: AN3450-RIPE

status: ASSIGNED PA

mnt-by: ARUBA-MNT

source: RIPE # Filtered

role: ARUBA NOC

address: Aruba S.p.A.

address: Loc. Palazzetto 4

address: 52011 Bibbiena Stazione – Arezzo

address: Italy

abuse-mailbox: [email protected]

admin-c: SS936-RIPE

tech-c: SC279-RIPE

nic-hdl: AN3450-RIPE

mnt-by: ARUBA-MNT

source: RIPE # Filtered

person: Susanna Santini

address: Aruba S.p.A.

address: Piazza garibaldi 8

address: 52010 Soci

phone: +39 0575 0505

fax-no: +39 0575 862000

nic-hdl: SS936-RIPE

mnt-by: ARUBA-MNT

source: RIPE # Filtered

% Information related to ‘62.149.128.0/19AS31034’

route: 62.149.128.0/19

descr: Aruba S.p.A. Network

origin: AS31034

mnt-by: ARUBA-MNT

source: RIPE # Filtered

% This query was served by the RIPE Database Query Service version 1.50.5 (WHOIS2)

Mi sembra legittimo avvisare Aruba delle parole usate dagli amici Pontifessi… Parole lesive della professionalità del loro fornitore di servizi.

Ma forse è solo un equivoco, essendo poco alfabetizzati ed avendo una sfegatata ammirazione per tutti quelli che rubacchiano e saccheggiano, come i loro santi don,

avevano confuso Aruba con a ruba; quando qualcuno un pò più alfabetizzato ha chiarito l’equivoco, hanno perso ogni fiducia, loro si fidano solo di simoniaci e ladri di

elemosine e diffidano santamente di ogni forma di correttezza.

La pagina ora ha un aspetto diverso: hanno modificato la spiegazione. Ora dettagliano meglio la situazione e tirano in ballo il PHP… Pare che il DDOS si basi sul sovraccarico della CPU (o della memoria, non si capisce) dei server, saturati da un grande numero di richieste. Dato che il sito Pontifesso si basa su PHP per generare le pagine dinamicamente, questo grande numero di richieste manda in crisi i server di Aruba e rende il sito indisponibile. Questo spiegherebbe per quale ragione la pagina HTML “vanilla” è invece visibile senza problemi.

Sarà anche vero, ma ora il loro sito è totalmente oscurato…

Insomma, sono giorni che i nostri dirimpettai non secolarizzati sono sott’attacco di questo vile attentano satico-informatico da parte del tricoprivo di via Bono! Ma il dott. Oronzo Canà che fa? e la DIGOS, la CIA, i Navy SEAL, la Polizia Fluviale dormono?!

Appena letto il disclaimer, secondo loro sarebbe opera di hacker “professionisti”.. vabbe, giusto per non discriminare nessuno allora diciamo che solo i gonzi “professionisti” possono credere a una tale fesseria.. oltre, ovviamente ai contenuti dei loro “articoli” 😉

Altro svarione del webmaster di Pontifex: tirano in ballo WordPress, quando il loro sito è creato in Joomla. Inoltre dare la colpa a falle di sicurezza presenti in una delle due piattaforme è il colmo: come se queste non presentino già notevoli migliorie in termini di sicurezza…

WordPress centra dato che tutti i siti basati su WordPress (quindi virtualmente anche Pontilex) possono essere utilizzati da un hacker per scatenare un attacco DDos. Cioè tutti i siti basati su WordPress possono essere gli “agent” (mi torna in mente il buon vecchio LOIC) attraverso cui un aggressore può scatenare un attacco verso un target.

Questo sarebbe un sito che crea ponti ?io vedo solo odio e risentimento…addio!